|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

스마트 계약 (SC)은 빠른 블록 체인 기술 개발로 인해 은행, 의료, 보험 및 IoT에 의해 채택되었습니다 1

Smart contracts (SCs) are adopted by banking, healthcare, insurance, and the Internet of Things (IoT) due to rapid blockchain technology development1. They pose security risks because of their programming and operating environment. The BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

스마트 계약 (SC)은 빠른 블록 체인 기술 개발로 인해 은행, 의료, 보험 및 사물 인터넷 (IoT)에 의해 채택됩니다 1. 프로그래밍 및 운영 환경으로 인해 보안 위험이 있습니다. Beautychain (BEC) 토큰 공격 및 약한 손 (POWH) 이벤트는 SC (Smart Contract) 취약점 축소에 중점을 둡니다.

Attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to crash the market by issuing excessive tokens. The PoWH contract lost Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, included in our detection method.

공격자들은 SC 취약점으로 인해 이더 리움 기반 토큰 인 BEC를 이용했습니다. 또 다른 SC 관련 Ponzi 체계 인 Powh는 비슷한 약점을 가졌다. BEC Cryptocurrency SC는 2018 년 4 월에 정수 오버플로를 가졌으며, 해커는 과도한 토큰을 발행하여 시장에 충돌 할 수있었습니다. POWH 계약은 비슷한 문제로 인해 에테르를 잃었다 2,3. 이러한 사건은 탐지 방법에 포함 된 정수 오버플로 탐지의 중요성을 강조합니다.

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. Related research shows that about one percent of the SC source code is visible to the public4. The Ethereum network and node constraints make collecting sufficient and useful source codes labor- and resource-intensive.

우리는 이더 리움 기반 SC의 정수 오버플로 취약성을 감지하기위한 정확하고 적응적인 기술을 제안합니다. 취약성을 감지하기위한 모델을 만드는 데 어려움이있는 것은 SCS의 소스 코드를 수집하여 테스트하는 것입니다. 관련 연구에 따르면 SC 소스 코드의 약 1 %가 Public4에 표시됩니다. 이더 리움 네트워크 및 노드 제약 조건은 충분하고 유용한 소스 코드를 노동 및 자원 집약적으로 수집합니다.

A crucial step is performing a comprehensive quality and security check of the collected dataset. There are privacy and legal issues in collecting real vulnerability data5. It’s vital to pay attention to the quantity and quality of the collected data when building a trustworthy machine-learning model for code representation and vulnerability identification. Good samples are needed to build accurate and generalizable models. A lack of data can affect the model’s ability to identify vulnerabilities.

중요한 단계는 수집 된 데이터 세트의 포괄적 인 품질 및 보안 점검을 수행하는 것입니다. 실제 취약성 데이터를 수집하는 데있어 개인 정보 및 법적 문제가 있습니다. 코드 표현 및 취약성 식별을위한 신뢰할 수있는 기계 학습 모델을 구축 할 때 수집 된 데이터의 수량과 품질에주의를 기울이는 것이 중요합니다. 정확하고 일반화 가능한 모델을 구축하려면 좋은 샘플이 필요합니다. 데이터 부족은 모델의 취약점을 식별하는 능력에 영향을 줄 수 있습니다.

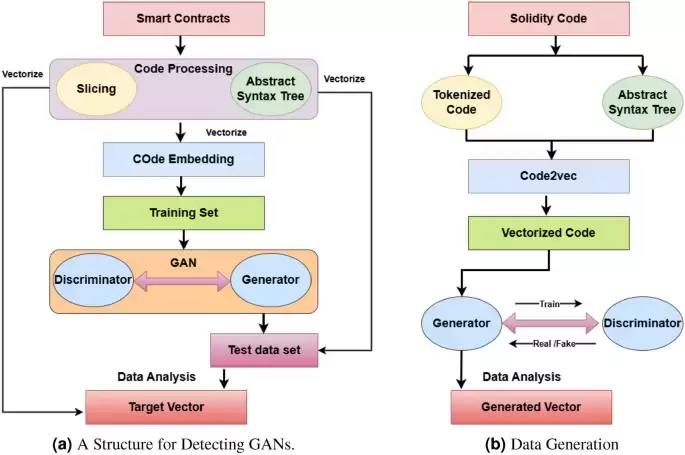

To overcome these challenges, we propose a few-shot learning approach for detecting SC vulnerabilities using data augmentation techniques derived from traditional machine learning. We introduce Generative Adversarial Networks (GAN) technology for efficient vulnerability detection. GANs comprise generators and discriminators6. The generator generates data, and the discriminator compares the generated data with real data.

이러한 과제를 극복하기 위해 전통적인 기계 학습에서 파생 된 데이터 확대 기술을 사용하여 SC 취약성을 탐지하기위한 소수의 학습 접근법을 제안합니다. 우리는 효율적인 취약성 탐지를위한 생성 적대성 네트워크 (GAN) 기술을 도입합니다. GAN은 발전기 및 판별자를 포함합니다 .6. 생성기는 데이터를 생성하고 판별자는 생성 된 데이터를 실제 데이터와 비교합니다.

Crucially for data augmentation, we employ GAN generators to continually construct synthetic contracts that closely resemble real SCs. We have trained the discriminator to distinguish between genuine and fabricated contracts. This aspect helps to resolve the issue of insufficient data7. We maintain semantic and syntactic integrity by converting SC source code into spatial vectors using a code embedding technique8. GAN can handle small samples by training a vector data set with a small set of samples to generate several fake data sets that can be used to compare similarities.

데이터 확대를 위해 결정적으로, 우리는 GAN 발전기를 사용하여 실제 SC와 매우 유사한 합성 계약을 지속적으로 구성합니다. 우리는 진정한 계약과 제작 된 계약을 구별하기 위해 차별자를 훈련 시켰습니다. 이 측면은 불충분 한 데이터 문제를 해결하는 데 도움이됩니다. 코드 임베딩 기술을 사용하여 SC 소스 코드를 공간 벡터로 변환함으로써 시맨틱 및 구문 무결성을 유지합니다. GAN은 유사성을 비교하는 데 사용할 수있는 여러 가짜 데이터 세트를 생성하기 위해 작은 샘플 세트로 벡터 데이터 세트를 훈련시켜 작은 샘플을 처리 할 수 있습니다.

Our approach combines vector similarity analysis with feedback from the GAN discriminator to detect SC integer overflow vulnerabilities. The model incorporates GAN’s adversarial training approach and generates essential characteristics from SCs to make SC security analysis more accurate and efficient9.

우리의 접근 방식은 벡터 유사성 분석과 GAN 판별기의 피드백을 결합하여 SC 정수 오버플로 취약점을 감지합니다. 이 모델은 GAN의 적대적 훈련 접근법을 통합하고 SC의 필수 특성을 생성하여 SC 보안 분석을보다 정확하고 효율적으로 만들 수 있습니다.

This work was supported in part by the National Natural Science Foundation of China (No. 62208048), the Beijing Natural Science Foundation (No. 4223035), and the Key Research and Development Program of China (No. 2023YHA52001).

이 작업은 중국의 National Natural Science Foundation (No. 62208048), 베이징 자연 과학 재단 (No. 4223035) 및 중국의 주요 연구 개발 프로그램 (No. 2023YHA52001)에 의해 부분적으로 지원되었습니다.

This article can be accessed via the following link: https://arxiv.org/abs/2308.01141

이 기사는 다음 링크를 통해 액세스 할 수 있습니다 : https://arxiv.org/abs/2308.01141

Smart contract (SC) vulnerability detection is critical to ensure security and trustworthiness10. Traditional methods, including fuzzing, symbolic execution, and formal verification, have limitations in terms of automation, efficiency, and accuracy. Recent efforts have focused on analyzing SC source code, but issues remain in preserving code structure, managing diverse information, and reducing dependence on large datasets11. Furthermore, current feature-learning approaches struggle with effectively predicting vulnerabilities12. Addressing these shortcomings is crucial to improving SC security.

Smart Contract (SC) 취약성 탐지는 보안 및 신뢰성을 보장하는 데 중요합니다. 퍼지, 상징적 실행 및 공식 검증을 포함한 전통적인 방법은 자동화, 효율성 및 정확도 측면에서 한계가 있습니다. 최근의 노력은 SC 소스 코드 분석에 중점을 두었지만 코드 구조 보존, 다양한 정보 관리 및 대규모 데이터 세트에 대한 의존도를 줄이는 데 문제가 남아 있습니다. 또한, 현재의 기능 학습 접근법은 취약점을 효과적으로 예측하는 데 어려움을 겪고 있습니다. 이러한 단점을 해결하는 것은 SC 보안을 향상시키는 데 중요합니다.

Recently, blockchain technology, especially smart contracts (SCs), have been rapidly adopted by banking, healthcare, insurance, and the Internet of Things (IoT)1. However, SCs pose significant security risks due to their programming and operating environment. A recent case of the BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

최근 블록 체인 기술, 특히 SCS (Smart Contracts)는 은행, 의료, 보험 및 사물 인터넷 (IoT)에 의해 빠르게 채택되었습니다. 그러나 SCS는 프로그래밍 및 운영 환경으로 인해 상당한 보안 위험이 있습니다. 최근 Beautychain (BEC) 토큰 공격 및 약한 손 (POWH) 이벤트의 사례는 SC (Smart Contract) 취약점 축소에 중점을 둡니다.

As reported by blockchain media, attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to completely crash the market by issuing an nearly unlimited supply of tokens. The PoWH contract on the Ethereum blockchain lost nearly 3000 Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, which is included in our detection method.

블록 체인 미디어에 의해보고 된 바와 같이, 공격자들은 SC 취약점으로 인해 이더 리움 기반 토큰 인 BEC를 이용했습니다. 또 다른 SC 관련 Ponzi 체계 인 Powh는 비슷한 약점을 가졌다. BEC Cryptocurrency SC는 2018 년 4 월 정수 오버플로를 가졌으며, 해커는 거의 무제한의 토큰 공급을 발행하여 시장에 완전히 충돌 할 수있었습니다. 이더 리움 블록 체인의 POWH 계약은 유사한 문제로 인해 거의 3000 에테르를 잃었습니다. 이러한 사건은 검출 방법에 포함 된 정수 오버플로 탐지의 중요성을 강조합니다.

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. According to related research, only about one percent of the source code for SCs can be seen by the public4. Due to the constraints of the Ethereum network and nodes, collecting sufficient and useful source codes is

우리는 이더 리움 기반 SC의 정수 오버플로 취약성을 감지하기위한 정확하고 적응적인 기술을 제안합니다. 취약성을 감지하기위한 모델을 만드는 데 어려움이있는 것은 SCS의 소스 코드를 수집하여 테스트하는 것입니다. 관련 연구에 따르면, SCS 소스 코드의 약 1 %만이 공개적으로 볼 수 있습니다. 이더 리움 네트워크 및 노드의 제약으로 인해 충분하고 유용한 소스 코드를 수집하는 것은

부인 성명:info@kdj.com

제공된 정보는 거래 조언이 아닙니다. kdj.com은 이 기사에 제공된 정보를 기반으로 이루어진 투자에 대해 어떠한 책임도 지지 않습니다. 암호화폐는 변동성이 매우 높으므로 철저한 조사 후 신중하게 투자하는 것이 좋습니다!

본 웹사이트에 사용된 내용이 귀하의 저작권을 침해한다고 판단되는 경우, 즉시 당사(info@kdj.com)로 연락주시면 즉시 삭제하도록 하겠습니다.

-

-

- PI 네트워크 : KYC 지연 탐색 및 보상 탐구

- 2025-07-12 20:50:12

- PI 네트워크의 KYC 지연, 보상 분배 전략 및 분산에 대한 커뮤니티의 관점을 탐색합니다.

-

-

-

-

-

-

-