|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Articles d’actualité sur les crypto-monnaies

Réseaux adversaires génératifs pour détecter les vulnérabilités de débordement entier dans les contrats intelligents

May 03, 2025 at 09:55 pm

Les contrats intelligents (SCS) ont été adoptés par la banque, les soins de santé, l'assurance et l'IoT en raison du développement rapide de la technologie blockchain1

Smart contracts (SCs) are adopted by banking, healthcare, insurance, and the Internet of Things (IoT) due to rapid blockchain technology development1. They pose security risks because of their programming and operating environment. The BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

Les contrats intelligents (SCS) sont adoptés par la banque, les soins de santé, l'assurance et l'Internet des objets (IoT) en raison du développement rapide de la technologie de la blockchain1. Ils présentent des risques de sécurité en raison de leur environnement de programmation et d'exploitation. L'attaque de jeton BeautyChain (BEC) et la preuve d'un événement de faible main (POWH) se concentre sur la réduction des vulnérabilités du contrat intelligent (SC).

Attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to crash the market by issuing excessive tokens. The PoWH contract lost Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, included in our detection method.

Les attaquants ont exploité BEC, un jeton basé sur Ethereum, en raison d'une vulnérabilité SC. Powh, un autre schéma de Ponzi lié à la SC, avait des faiblesses similaires. Le BEC Cryptocurrency SC a eu un débordement entier en avril 2018, permettant aux pirates de planter le marché en émettant des jetons excessifs. Le contrat POWH a perdu Ether en raison de problèmes similaires2,3. Ces incidents mettent en évidence l'importance de la détection du débordement entier, incluse dans notre méthode de détection.

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. Related research shows that about one percent of the SC source code is visible to the public4. The Ethereum network and node constraints make collecting sufficient and useful source codes labor- and resource-intensive.

Nous proposons une technique précise et adaptative pour détecter la vulnérabilité du débordement entier dans les SC basés sur Ethereum. Une difficulté à créer un modèle pour détecter les vulnérabilités est la collecte du code source des SCS pour les tester. Des recherches connexes montrent qu'environ un pour cent du code source SC est visible pour le public4. Le réseau Ethereum et les contraintes de nœuds font de la collecte des codes source suffisants et utiles en main-d'œuvre et en ressources.

A crucial step is performing a comprehensive quality and security check of the collected dataset. There are privacy and legal issues in collecting real vulnerability data5. It’s vital to pay attention to the quantity and quality of the collected data when building a trustworthy machine-learning model for code representation and vulnerability identification. Good samples are needed to build accurate and generalizable models. A lack of data can affect the model’s ability to identify vulnerabilities.

Une étape cruciale consiste à effectuer une vérification complète de la qualité et de la sécurité de l'ensemble de données collecté. Il existe des problèmes de confidentialité et juridiques dans la collecte de données de vulnérabilité réelles5. Il est essentiel de prêter attention à la quantité et à la qualité des données collectées lors de la création d'un modèle de fiabilité d'apprentissage automatique pour la représentation du code et l'identification de la vulnérabilité. De bons échantillons sont nécessaires pour construire des modèles précis et généralisables. Un manque de données peut affecter la capacité du modèle à identifier les vulnérabilités.

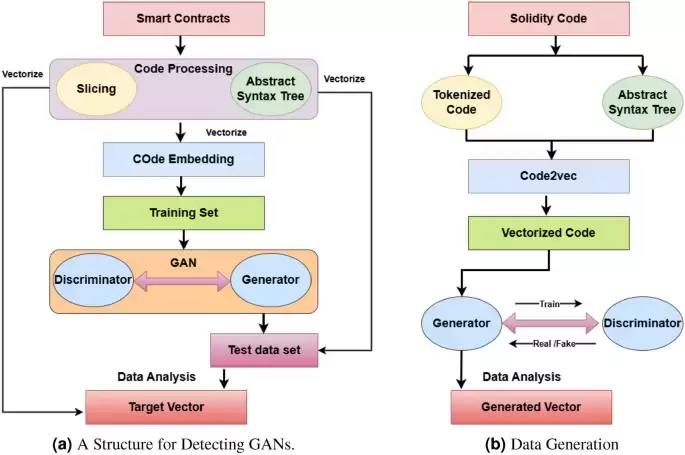

To overcome these challenges, we propose a few-shot learning approach for detecting SC vulnerabilities using data augmentation techniques derived from traditional machine learning. We introduce Generative Adversarial Networks (GAN) technology for efficient vulnerability detection. GANs comprise generators and discriminators6. The generator generates data, and the discriminator compares the generated data with real data.

Pour surmonter ces défis, nous proposons une approche d'apprentissage à quelques coups pour détecter les vulnérabilités SC en utilisant des techniques d'augmentation des données dérivées de l'apprentissage automatique traditionnel. Nous introduisons la technologie des réseaux adversaires génératifs (GAN) pour une détection efficace de vulnérabilité. Gans comprend des générateurs et des discriminateurs6. Le générateur génère des données et le discriminateur compare les données générées avec des données réelles.

Crucially for data augmentation, we employ GAN generators to continually construct synthetic contracts that closely resemble real SCs. We have trained the discriminator to distinguish between genuine and fabricated contracts. This aspect helps to resolve the issue of insufficient data7. We maintain semantic and syntactic integrity by converting SC source code into spatial vectors using a code embedding technique8. GAN can handle small samples by training a vector data set with a small set of samples to generate several fake data sets that can be used to compare similarities.

Surtout pour l'augmentation des données, nous employons des générateurs GaN pour construire continuellement des contrats synthétiques qui ressemblent étroitement aux SC réels. Nous avons formé le discriminateur pour faire la distinction entre les contrats authentiques et fabriqués. Cet aspect aide à résoudre le problème des données insuffisantes7. Nous maintenons l'intégrité sémantique et syntaxique en convertissant le code source SC en vecteurs spatiaux en utilisant une technique d'intégration de code8. Gan peut gérer de petits échantillons en formant un ensemble de données vectorielles avec un petit ensemble d'échantillons pour générer plusieurs faux ensembles de données qui peuvent être utilisés pour comparer les similitudes.

Our approach combines vector similarity analysis with feedback from the GAN discriminator to detect SC integer overflow vulnerabilities. The model incorporates GAN’s adversarial training approach and generates essential characteristics from SCs to make SC security analysis more accurate and efficient9.

Notre approche combine une analyse de similitude vectorielle avec la rétroaction du discriminateur GAn pour détecter les vulnérabilités de débordement entier SC. Le modèle intègre l'approche de formation contradictoire de GAN et génère des caractéristiques essentielles à partir de SCS pour rendre l'analyse de sécurité SC plus précise et efficace9.

This work was supported in part by the National Natural Science Foundation of China (No. 62208048), the Beijing Natural Science Foundation (No. 4223035), and the Key Research and Development Program of China (No. 2023YHA52001).

Ce travail a été soutenu en partie par la National Natural Science Foundation of China (n ° 62208048), la Pékin Natural Science Foundation (n ° 4223035) et le programme de recherche et développement clé de la Chine (n ° 2023YHA52001).

This article can be accessed via the following link: https://arxiv.org/abs/2308.01141

Cet article est accessible via le lien suivant: https://arxiv.org/abs/2308.01141

Smart contract (SC) vulnerability detection is critical to ensure security and trustworthiness10. Traditional methods, including fuzzing, symbolic execution, and formal verification, have limitations in terms of automation, efficiency, and accuracy. Recent efforts have focused on analyzing SC source code, but issues remain in preserving code structure, managing diverse information, and reducing dependence on large datasets11. Furthermore, current feature-learning approaches struggle with effectively predicting vulnerabilities12. Addressing these shortcomings is crucial to improving SC security.

La détection de vulnérabilité du contrat intelligent (SC) est essentielle pour garantir la sécurité et la fiabilité 10. Les méthodes traditionnelles, y compris le fuzzing, l'exécution symbolique et la vérification formelle, ont des limites en termes d'automatisation, d'efficacité et de précision. Les efforts récents se sont concentrés sur l'analyse du code source SC, mais des problèmes restent dans la préservation de la structure du code, la gestion des diverses informations et la réduction de la dépendance à l'égard des grands ensembles de données11. De plus, les approches actuelles d'apprentissage des caractéristiques ont du mal à prédire efficacement les vulnérabilités12. S'attaquer à ces lacunes est crucial pour améliorer la sécurité de la SC.

Recently, blockchain technology, especially smart contracts (SCs), have been rapidly adopted by banking, healthcare, insurance, and the Internet of Things (IoT)1. However, SCs pose significant security risks due to their programming and operating environment. A recent case of the BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

Récemment, la technologie de la blockchain, en particulier les contrats intelligents (SCS), a été rapidement adopté par la banque, les soins de santé, l'assurance et l'Internet des objets (IoT) 1. Cependant, les SCS présentent des risques de sécurité importants en raison de leur programmation et de leur environnement d'exploitation. Un cas récent de l'attaque de jetons Beautychain (BEC) et de la preuve de la faiblesse de la main (POWH) se concentre sur la réduction des vulnérabilités du contrat intelligent (SC).

As reported by blockchain media, attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to completely crash the market by issuing an nearly unlimited supply of tokens. The PoWH contract on the Ethereum blockchain lost nearly 3000 Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, which is included in our detection method.

Comme rapporté par Blockchain Media, les attaquants ont exploité BEC, un jeton basé sur Ethereum, en raison d'une vulnérabilité SC. Powh, un autre schéma de Ponzi lié à la SC, avait des faiblesses similaires. Le BEC Cryptocurrency SC a eu un débordement entier en avril 2018, permettant aux pirates d'écraser complètement le marché en émettant une offre presque illimitée de jetons. Le contrat POWH sur la blockchain Ethereum a perdu près de 3000 éther en raison de problèmes similaires2,3. Ces incidents mettent en évidence l'importance de la détection de débordement entier, qui est incluse dans notre méthode de détection.

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. According to related research, only about one percent of the source code for SCs can be seen by the public4. Due to the constraints of the Ethereum network and nodes, collecting sufficient and useful source codes is

Nous proposons une technique précise et adaptative pour détecter la vulnérabilité du débordement entier dans les SC basés sur Ethereum. Une difficulté à créer un modèle pour détecter les vulnérabilités est la collecte du code source des SCS pour les tester. Selon des recherches connexes, seulement environ un pour cent du code source pour SCS peut être vu par le public4. En raison des contraintes du réseau Ethereum et des nœuds, la collecte de codes source suffisants et utiles est

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

- Cardano, Avalanche et le petit jeton à basculer la balance: Remittix (RTX) occupe le devant de la scène

- Jul 12, 2025 at 09:10 pm

- Cardano et Avalanche fabriquent des vagues, mais un nouveau concurrent Payfi, Remittix (RTX), attire l'attention avec son potentiel pour un utilitaire crypto du monde réel.

-

-

-

-

-

-

-

-

- Chainlink's Climb: Link Prix, Highs de tous les temps et quelle est la prochaine étape

- Jul 12, 2025 at 07:10 pm

- ChainLink (Link) fait des vagues avec des surtensions de prix et des sommets de tous les temps potentiels. Nous décomposons les facteurs clés stimulant l'élan de Link et ce que cela signifie pour les investisseurs.