|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

スマートコントラクト(SCS)は、銀行、ヘルスケア、保険、およびIoTで迅速なブロックチェーンテクノロジー開発のために採用されています1

Smart contracts (SCs) are adopted by banking, healthcare, insurance, and the Internet of Things (IoT) due to rapid blockchain technology development1. They pose security risks because of their programming and operating environment. The BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

スマートコントラクト(SCS)は、銀行、ヘルスケア、保険、および迅速なブロックチェーンテクノロジー開発により、モノのインターネット(IoT)によって採用されています1。彼らは、プログラミングと運用環境のためにセキュリティリスクをもたらします。 BeautyChain(BEC)トークン攻撃と弱い手(POWH)イベントの証明は、スマートコントラクト(SC)の脆弱性の縮小に焦点を当てています。

Attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to crash the market by issuing excessive tokens. The PoWH contract lost Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, included in our detection method.

攻撃者は、SCの脆弱性のために、イーサリアムベースのトークンであるBECを悪用しました。 SC関連の別のPonziスキームであるPowhには、同様の弱点がありました。 BEC Cryptocurrency SCは、2018年4月に整数オーバーフローを示し、ハッカーが過度のトークンを発行することで市場をクラッシュさせることができました。 Powh契約は、同様の問題のためにエーテルを失いました2,3。これらのインシデントは、検出方法に含まれる整数オーバーフロー検出の重要性を強調しています。

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. Related research shows that about one percent of the SC source code is visible to the public4. The Ethereum network and node constraints make collecting sufficient and useful source codes labor- and resource-intensive.

イーサリアムベースのSCの整数オーバーフローの脆弱性を検出するための正確で適応的な手法を提案します。脆弱性を検出するモデルを作成するのが難しいのは、SCSのソースコードを収集してテストすることです。関連調査によると、SCソースコードの約1%がpublic4に表示されていることが示されています。 Ethereum Networkとノードの制約により、収集は十分で有用なソースコードを労働およびリソースを集中させます。

A crucial step is performing a comprehensive quality and security check of the collected dataset. There are privacy and legal issues in collecting real vulnerability data5. It’s vital to pay attention to the quantity and quality of the collected data when building a trustworthy machine-learning model for code representation and vulnerability identification. Good samples are needed to build accurate and generalizable models. A lack of data can affect the model’s ability to identify vulnerabilities.

重要なステップは、収集されたデータセットの包括的な品質とセキュリティチェックを実行することです。実際の脆弱性データを収集する際には、プライバシーと法的問題があります5。コード表現と脆弱性識別のために信頼できる機械学習モデルを構築する際に、収集されたデータの量と品質に注意を払うことが重要です。正確で一般化可能なモデルを構築するには、適切なサンプルが必要です。データの不足は、脆弱性を特定するモデルの能力に影響を与える可能性があります。

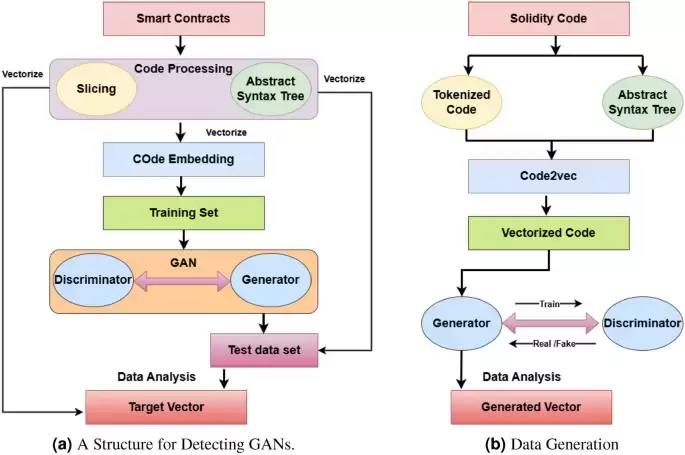

To overcome these challenges, we propose a few-shot learning approach for detecting SC vulnerabilities using data augmentation techniques derived from traditional machine learning. We introduce Generative Adversarial Networks (GAN) technology for efficient vulnerability detection. GANs comprise generators and discriminators6. The generator generates data, and the discriminator compares the generated data with real data.

これらの課題を克服するために、従来の機械学習から派生したデータ増強技術を使用してSCの脆弱性を検出するためのいくつかのショット学習アプローチを提案します。効率的な脆弱性検出のために、生成敵のネットワーク(GAN)テクノロジーを導入します。 GANSはジェネレーターと判別器で構成されています6。ジェネレーターはデータを生成し、判別器は生成されたデータを実際のデータと比較します。

Crucially for data augmentation, we employ GAN generators to continually construct synthetic contracts that closely resemble real SCs. We have trained the discriminator to distinguish between genuine and fabricated contracts. This aspect helps to resolve the issue of insufficient data7. We maintain semantic and syntactic integrity by converting SC source code into spatial vectors using a code embedding technique8. GAN can handle small samples by training a vector data set with a small set of samples to generate several fake data sets that can be used to compare similarities.

データ増強のために重要なことは、GANジェネレーターを採用して、実際のSCによく似た合成契約を継続的に構築しています。私たちは、本物の契約と製造された契約を区別するために、差別者を訓練しました。この側面は、不十分なデータの問題を解決するのに役立ちます7。コード埋め込み手法を使用してSCソースコードを空間ベクトルに変換することにより、セマンティックおよび構文の整合性を維持します8。 Ganは、小さなサンプルのセットでベクトルデータセットをトレーニングすることにより、類似性を比較するために使用できるいくつかの偽のデータセットを生成することにより、小さなサンプルを処理できます。

Our approach combines vector similarity analysis with feedback from the GAN discriminator to detect SC integer overflow vulnerabilities. The model incorporates GAN’s adversarial training approach and generates essential characteristics from SCs to make SC security analysis more accurate and efficient9.

私たちのアプローチでは、ベクターの類似性分析とGAN差別装置からのフィードバックを組み合わせて、SC整数のオーバーフローの脆弱性を検出します。このモデルには、Ganの敵対的なトレーニングアプローチが組み込まれており、SCSから本質的な特性を生成して、SCセキュリティ分析をより正確かつ効率的にします9。

This work was supported in part by the National Natural Science Foundation of China (No. 62208048), the Beijing Natural Science Foundation (No. 4223035), and the Key Research and Development Program of China (No. 2023YHA52001).

この作業は、中国国立自然科学財団(No. 62208048)、北京自然科学財団(No. 4223035)、および中国の主要な研究開発プログラム(No. 2023YHA52001)によって部分的にサポートされていました。

This article can be accessed via the following link: https://arxiv.org/abs/2308.01141

この記事は、次のリンクからアクセスできます:https://arxiv.org/abs/2308.01141

Smart contract (SC) vulnerability detection is critical to ensure security and trustworthiness10. Traditional methods, including fuzzing, symbolic execution, and formal verification, have limitations in terms of automation, efficiency, and accuracy. Recent efforts have focused on analyzing SC source code, but issues remain in preserving code structure, managing diverse information, and reducing dependence on large datasets11. Furthermore, current feature-learning approaches struggle with effectively predicting vulnerabilities12. Addressing these shortcomings is crucial to improving SC security.

スマートコントラクト(SC)の脆弱性検出は、セキュリティと信頼性を確保するために重要です10。ファジング、象徴的な実行、正式な検証などの従来の方法には、自動化、効率、および精度の点で制限があります。最近の取り組みはSCソースコードの分析に焦点を当てていますが、コード構造の維持、多様な情報の管理、大規模なデータセットへの依存の削減には問題が残っています11。さらに、現在の機能学習アプローチは、脆弱性を効果的に予測することに苦労しています12。これらの欠点に対処することは、SCセキュリティを改善するために重要です。

Recently, blockchain technology, especially smart contracts (SCs), have been rapidly adopted by banking, healthcare, insurance, and the Internet of Things (IoT)1. However, SCs pose significant security risks due to their programming and operating environment. A recent case of the BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

最近、ブロックチェーンテクノロジー、特にスマートコントラクト(SCS)は、銀行、ヘルスケア、保険、およびモノのインターネット(IoT)によって急速に採用されています。ただし、SCSは、プログラミングと運用環境のために重大なセキュリティリスクをもたらします。 BeautyChain(BEC)トークン攻撃の最近のケースと弱い手(POWH)イベントの証明は、スマートコントラクト(SC)の脆弱性の縮小に焦点を当てています。

As reported by blockchain media, attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to completely crash the market by issuing an nearly unlimited supply of tokens. The PoWH contract on the Ethereum blockchain lost nearly 3000 Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, which is included in our detection method.

ブロックチェーンメディアが報告したように、攻撃者はSCの脆弱性のためにイーサリアムベースのトークンであるBECを悪用しました。 SC関連の別のPonziスキームであるPowhには、同様の弱点がありました。 BEC Cryptocurrency SCは、2018年4月に整数オーバーフローを示し、ハッカーはほぼ無制限のトークンの供給を発行することで市場を完全にクラッシュさせることができました。 EthereumブロックチェーンのPowh契約は、同様の問題のために3000個近くのエーテルを失いました2,3。これらのインシデントは、検出方法に含まれる整数オーバーフロー検出の重要性を強調しています。

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. According to related research, only about one percent of the source code for SCs can be seen by the public4. Due to the constraints of the Ethereum network and nodes, collecting sufficient and useful source codes is

イーサリアムベースのSCの整数オーバーフローの脆弱性を検出するための正確で適応的な手法を提案します。脆弱性を検出するモデルを作成するのが難しいのは、SCSのソースコードを収集してテストすることです。関連調査によると、SCSのソースコードの約1%のみがpublic4で見ることができます。 Ethereumネットワークとノードの制約により、十分で有用なソースコードを収集することは

免責事項:info@kdj.com

提供される情報は取引に関するアドバイスではありません。 kdj.com は、この記事で提供される情報に基づいて行われた投資に対して一切の責任を負いません。暗号通貨は変動性が高いため、十分な調査を行った上で慎重に投資することを強くお勧めします。

このウェブサイトで使用されているコンテンツが著作権を侵害していると思われる場合は、直ちに当社 (info@kdj.com) までご連絡ください。速やかに削除させていただきます。

-

-

- PIネットワーク:KYCの遅延と報酬の探求をナビゲートする

- 2025-07-12 20:50:12

- PIネットワークのKYCの遅延、報酬分布戦略、および地方分権に関するコミュニティの視点の調査。

-

-

-

-

-

-

-