|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Nachrichtenartikel zu Kryptowährungen

Generative kontroverse Netzwerke zur Erkennung von Schwachstellen für Überlauf in intelligenten Verträgen in Smart Contracts

May 03, 2025 at 09:55 pm

Smart Contracts (SCS) wurden aufgrund der schnellen Blockchain -Technologieentwicklung1 von Bankwesen, Gesundheitsversorgung, Versicherung und IoT verabschiedet1

Smart contracts (SCs) are adopted by banking, healthcare, insurance, and the Internet of Things (IoT) due to rapid blockchain technology development1. They pose security risks because of their programming and operating environment. The BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

Smart Contracts (SCS) werden aufgrund der schnellen Blockchain -Technologieentwicklung1 von Bankwesen, Gesundheitswesen, Versicherungen und Internet of Things (IoT) übernommen. Sie stellen Sicherheitsrisiken aufgrund ihrer Programmierung und Betriebsumgebung dar. Der BeautyChain (BEC) -Token -Angriff und der Beweis für schwache Hand (POWH) konzentrieren sich auf die Verkleinerung von Smart Contract (SC) Schwachstellen.

Attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to crash the market by issuing excessive tokens. The PoWH contract lost Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, included in our detection method.

Angreifer nutzten BEC, ein auf Ethereum ansässiges Token, aufgrund einer SC-Schwachstelle. POWH, ein weiteres SC-bezogenes Ponzi-Schema, hatte ähnliche Schwächen. Die BEC -Kryptowährung SC hatte im April 2018 einen Ganzzahlüberlauf, der es Hackern ermöglichte, den Markt zu stürzen, indem er übermäßige Token herausgab. Der POWH -Vertrag verlor den Äther aufgrund ähnlicher Probleme2,3. Diese Vorfälle unterstreichen die Bedeutung der Integer -Überlauferkennung, die in unsere Erkennungsmethode einbezogen wird.

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. Related research shows that about one percent of the SC source code is visible to the public4. The Ethereum network and node constraints make collecting sufficient and useful source codes labor- and resource-intensive.

Wir schlagen eine genaue und adaptive Technik vor, um die Anfälligkeit für Überlauf in Ethereum auf SCS zu erkennen. Eine Schwierigkeit, ein Modell zur Erkennung von Schwachstellen zu erstellen, besteht darin, den Quellcode von SCS zu erfassen, um sie zu testen. Verwandte Untersuchungen zeigen, dass etwa ein Prozent des SC -Quellcodes für die Öffentlichkeit sichtbar sind. Das Ethereum-Netzwerk und die Knotenbeschränkungen machen das Sammeln ausreichend und nützliche Quellencodes arbeits- und ressourcenintensiv.

A crucial step is performing a comprehensive quality and security check of the collected dataset. There are privacy and legal issues in collecting real vulnerability data5. It’s vital to pay attention to the quantity and quality of the collected data when building a trustworthy machine-learning model for code representation and vulnerability identification. Good samples are needed to build accurate and generalizable models. A lack of data can affect the model’s ability to identify vulnerabilities.

Ein entscheidender Schritt ist die Durchführung einer umfassenden Qualität und Sicherheitsprüfung des gesammelten Datensatzes. Es gibt Privatsphäre und rechtliche Probleme bei der Sammlung realer Verwundbarkeitsdaten5. Es ist wichtig, auf die Menge und Qualität der gesammelten Daten zu achten, wenn ein vertrauenswürdiges Modell für maschinelles Lernen für die Codedarstellung und die Identifizierung von Sicherheitsanfälligkeiten erstellt wird. Es werden gute Proben benötigt, um genaue und verallgemeinerbare Modelle aufzubauen. Ein Mangel an Daten kann die Fähigkeit des Modells beeinflussen, Schwachstellen zu identifizieren.

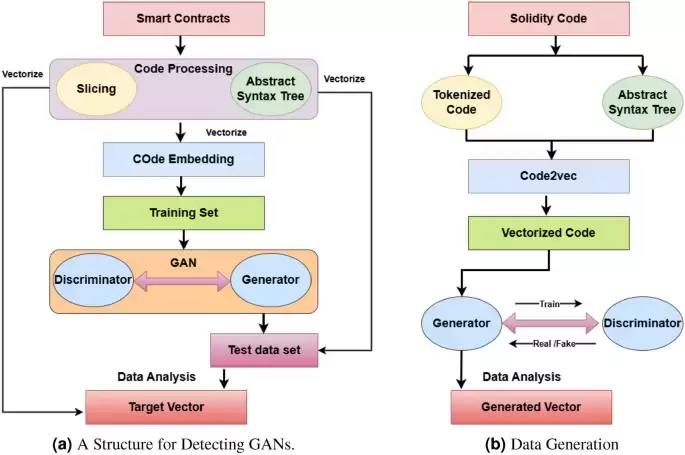

To overcome these challenges, we propose a few-shot learning approach for detecting SC vulnerabilities using data augmentation techniques derived from traditional machine learning. We introduce Generative Adversarial Networks (GAN) technology for efficient vulnerability detection. GANs comprise generators and discriminators6. The generator generates data, and the discriminator compares the generated data with real data.

Um diese Herausforderungen zu bewältigen, schlagen wir einen wenigen Shot-Lernansatz vor, um SC-Schwachstellen mithilfe von Datenvergrößerungstechniken aus traditionellem maschinellem Lernen zu erkennen. Wir stellen generative Gegnernetzwerke (GaN) -Technologie (GAN) zur effizienten Anfälligkeitserkennung ein. Gans umfassen Generatoren und Diskriminatoren6. Der Generator generiert Daten, und der Diskriminator vergleicht die generierten Daten mit realen Daten.

Crucially for data augmentation, we employ GAN generators to continually construct synthetic contracts that closely resemble real SCs. We have trained the discriminator to distinguish between genuine and fabricated contracts. This aspect helps to resolve the issue of insufficient data7. We maintain semantic and syntactic integrity by converting SC source code into spatial vectors using a code embedding technique8. GAN can handle small samples by training a vector data set with a small set of samples to generate several fake data sets that can be used to compare similarities.

Entscheidend für die Datenvergrößerung setzen wir GaN -Generatoren ein, um kontinuierliche synthetische Verträge zu konstruieren, die echten SCS ähneln. Wir haben den Diskriminator geschult, zwischen echten und erfundenen Verträgen zu unterscheiden. Dieser Aspekt hilft bei der Lösung des Problems von unzureichenden Daten7. Wir behalten die semantische und syntaktische Integrität bei, indem wir den SC -Quellcode mithilfe einer Code -Einbettungstechnik8 in räumliche Vektoren konvertieren. GaN kann kleine Proben durch Training eines Vektor -Datensatzes mit einem kleinen Satz von Proben verarbeiten, um mehrere gefälschte Datensätze zu generieren, mit denen die Ähnlichkeiten verglichen werden können.

Our approach combines vector similarity analysis with feedback from the GAN discriminator to detect SC integer overflow vulnerabilities. The model incorporates GAN’s adversarial training approach and generates essential characteristics from SCs to make SC security analysis more accurate and efficient9.

Unser Ansatz kombiniert die Vektorähnlichkeitsanalyse mit Feedback des GaN -Diskriminators, um SC Integer Overflow -Schwachstellen zu erkennen. Das Modell enthält den kontroversen Schulungsansatz von GAN und generiert wesentliche Merkmale von SCS, um die SC -Sicherheitsanalyse genauer und effizienter zu gestalten9.

This work was supported in part by the National Natural Science Foundation of China (No. 62208048), the Beijing Natural Science Foundation (No. 4223035), and the Key Research and Development Program of China (No. 2023YHA52001).

Diese Arbeit wurde zum Teil von der National Natural Science Foundation Chinas (Nr. 62208048), der Peking Natural Science Foundation (Nr. 4223035) und dem wichtigsten Forschungs- und Entwicklungsprogramm Chinas (Nr. 2023YHA52001) unterstützt.

This article can be accessed via the following link: https://arxiv.org/abs/2308.01141

Dieser Artikel kann über den folgenden Link zugegriffen werden: https://arxiv.org/abs/2308.01141

Smart contract (SC) vulnerability detection is critical to ensure security and trustworthiness10. Traditional methods, including fuzzing, symbolic execution, and formal verification, have limitations in terms of automation, efficiency, and accuracy. Recent efforts have focused on analyzing SC source code, but issues remain in preserving code structure, managing diverse information, and reducing dependence on large datasets11. Furthermore, current feature-learning approaches struggle with effectively predicting vulnerabilities12. Addressing these shortcomings is crucial to improving SC security.

Die Anfälligkeitserkennung von Smart Contract (SM) ist entscheidend, um Sicherheit und Vertrauenswürdigkeit zu gewährleisten10. Traditionelle Methoden, einschließlich Fuzzing, symbolischer Ausführung und formaler Überprüfung, haben Einschränkungen hinsichtlich Automatisierung, Effizienz und Genauigkeit. Die jüngsten Bemühungen haben sich auf die Analyse des SC -Quellcodes konzentriert, aber Probleme bleiben in der Erhaltung der Codestruktur, der Verwaltung verschiedener Informationen und der Verringerung der Abhängigkeit von großen Datensätzen11. Darüber hinaus haben aktuelle Ansätze für Merkmalslernen mit der effektiven Vorhersage von Schwachstellen zu kämpfen12. Die Behebung dieser Mängel ist entscheidend für die Verbesserung der SC -Sicherheit.

Recently, blockchain technology, especially smart contracts (SCs), have been rapidly adopted by banking, healthcare, insurance, and the Internet of Things (IoT)1. However, SCs pose significant security risks due to their programming and operating environment. A recent case of the BeautyChain (BEC) Token Attack and Proof of Weak Hand (PoWH) event focuses on shrinking smart contract (SC) vulnerabilities.

In jüngster Zeit wurden Blockchain -Technologie, insbesondere intelligente Verträge (Smart Contracts), schnell von Bankwesen, Gesundheitsversorgung, Versicherung und Internet of Things (IoT) 1 übernommen. SCS bilden jedoch aufgrund ihrer Programmierung und Betriebsumgebung erhebliche Sicherheitsrisiken. Ein aktueller Fall des BeautyChain (BEC) Token -Angriffs und des POWH -Ereignisses des schwachen Hands (POWH) konzentriert sich auf die Verkleinerung von Smart Contract (SC) -Schulvollen.

As reported by blockchain media, attackers exploited BEC, an Ethereum-based token, due to a SC vulnerability. PoWH, another SC-related Ponzi scheme, had similar weaknesses. The BEC cryptocurrency SC had an integer overflow in April 2018, allowing hackers to completely crash the market by issuing an nearly unlimited supply of tokens. The PoWH contract on the Ethereum blockchain lost nearly 3000 Ether due to similar issues2,3. These incidents highlight the importance of integer overflow detection, which is included in our detection method.

Wie von Blockchain-Medien berichtet, nutzten Angreifer aufgrund einer SC-Sicherheitsanfälligkeit BEC, ein auf Ethereum ansässiges Token, aus. POWH, ein weiteres SC-bezogenes Ponzi-Schema, hatte ähnliche Schwächen. Die BEC -Kryptowährung SC hatte im April 2018 einen Ganzzahlüberlauf, der es Hackern ermöglichte, den Markt vollständig zu stürzen, indem er ein nahezu unbegrenztes Angebot an Token ausgab. Der POWH -Vertrag über die Ethereum -Blockchain verlor aufgrund ähnlicher Probleme 2,3 fast 3000 Äther. Diese Vorfälle unterstreichen die Bedeutung einer Ganzzahl -Überlauferkennung, die in unserer Erkennungsmethode enthalten ist.

We propose an accurate and adaptive technique to detect the integer overflow vulnerability in Ethereum-based SCs. A difficulty in making a model to detect vulnerabilities is collecting the source code of SCs to test them. According to related research, only about one percent of the source code for SCs can be seen by the public4. Due to the constraints of the Ethereum network and nodes, collecting sufficient and useful source codes is

Wir schlagen eine genaue und adaptive Technik vor, um die Anfälligkeit für Überlauf in Ethereum auf SCS zu erkennen. Eine Schwierigkeit, ein Modell zur Erkennung von Schwachstellen zu erstellen, besteht darin, den Quellcode von SCS zu erfassen, um sie zu testen. Laut verwandten Untersuchungen können nur etwa ein Prozent des Quellcode für SCS von der Öffentlichkeit 4 beobachtet werden. Aufgrund der Einschränkungen des Ethereum -Netzwerks und der Knoten ist das Sammeln ausreichender und nützlicher Quellcodes

Haftungsausschluss:info@kdj.com

Die bereitgestellten Informationen stellen keine Handelsberatung dar. kdj.com übernimmt keine Verantwortung für Investitionen, die auf der Grundlage der in diesem Artikel bereitgestellten Informationen getätigt werden. Kryptowährungen sind sehr volatil und es wird dringend empfohlen, nach gründlicher Recherche mit Vorsicht zu investieren!

Wenn Sie glauben, dass der auf dieser Website verwendete Inhalt Ihr Urheberrecht verletzt, kontaktieren Sie uns bitte umgehend (info@kdj.com) und wir werden ihn umgehend löschen.

-

-

-

-

-

-

-

-

-

- ChainLinks Aufstieg: Verknüpfungspreis, Allzeithochs und was als nächstes kommt

- Jul 12, 2025 at 07:10 pm

- ChainLink (Link) macht Wellen mit Preisstschwarzen und potenziellen Allzeithochs. Wir brechen die Schlüsselfaktoren auf, die die Dynamik von Link und das, was es für Anleger bedeutet, vorantreiben.