-

Bitcoin

Bitcoin $119900

1.07% -

Ethereum

Ethereum $4179

-0.22% -

XRP

XRP $3.226

1.23% -

Tether USDt

Tether USDt $1.000

0.00% -

BNB

BNB $797.8

-0.28% -

Solana

Solana $178.7

-0.45% -

USDC

USDC $1.000

0.03% -

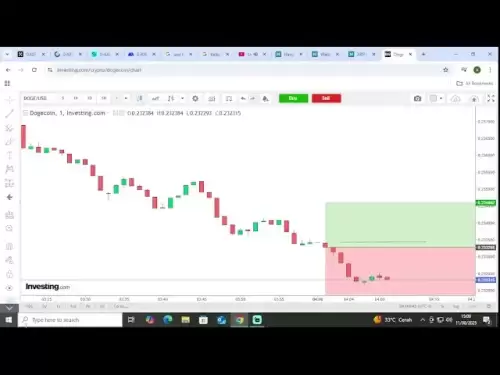

Dogecoin

Dogecoin $0.2283

-1.32% -

TRON

TRON $0.3407

-0.09% -

Cardano

Cardano $0.7902

-0.24% -

Hyperliquid

Hyperliquid $44.69

2.47% -

Chainlink

Chainlink $21.35

-0.29% -

Stellar

Stellar $0.4432

1.32% -

Sui

Sui $3.729

-2.17% -

Bitcoin Cash

Bitcoin Cash $585.4

2.74% -

Hedera

Hedera $0.2533

-1.47% -

Ethena USDe

Ethena USDe $1.000

-0.03% -

Avalanche

Avalanche $23.28

-1.24% -

Litecoin

Litecoin $125.7

3.47% -

Toncoin

Toncoin $3.315

-0.10% -

UNUS SED LEO

UNUS SED LEO $8.997

-0.46% -

Shiba Inu

Shiba Inu $0.00001314

-1.60% -

Uniswap

Uniswap $10.65

0.46% -

Polkadot

Polkadot $3.927

-1.77% -

Dai

Dai $1.000

0.00% -

Cronos

Cronos $0.1645

2.57% -

Ethena

Ethena $0.7903

5.30% -

Bitget Token

Bitget Token $4.371

-1.12% -

Monero

Monero $267.0

-1.73% -

Pepe

Pepe $0.00001160

-2.55%

À quel point Avax Coin est-il sécurisé? Quelles technologies de chiffrement utilisent-t-elle?

Avax Security repose sur une approche en couches: son nouveau mécanisme de consensus d'avalanche, son hachage cryptographique robuste, ses audits de sécurité réguliers et son examen communautaire. Bien que fort, aucune crypto-monnaie n'est invulnérable; La vigilance de l'utilisateur reste cruciale.

Mar 12, 2025 at 08:50 am

Points clés:

- La sécurité d'Avalanche s'appuie sur une approche aux multiples facettes, et non uniquement sur une seule technologie de cryptage.

- Il utilise un nouveau mécanisme consensuel, Avalanche, offrant un débit élevé et une sécurité.

- La plate-forme bénéficie de solides algorithmes de hachage cryptographique pour la vérification des transactions.

- Les audits de sécurité et l'échec de la communauté jouent un rôle important dans l'amélioration de la sécurité globale d'Avax.

- Bien que robuste, aucune crypto-monnaie n'est entièrement à l'abri des vulnérabilités potentielles.

À quel point Avax Coin est-il sécurisé? Quelles technologies de chiffrement utilisent-t-elle?

La sécurité d'Avax, le jeton natif de la blockchain Avalanche, est un problème complexe qui dépend de plusieurs facteurs entrelacés. Ce n'est pas simplement une question de technologie de chiffrement unique mais plutôt une architecture de sécurité en couches. Comprendre cette approche à multiples facettes est crucial pour évaluer la posture de sécurité globale de la pièce AVAX et de la plate-forme Avalanche.

Premièrement, l'innovation principale d'Avalanche réside dans son mécanisme de consensus unique, également appelé Avalanche. Cet algorithme diffère considérablement des systèmes de preuve de preuve (POW) et de preuve de mise (POS). Contrairement à l'approche à forte intensité énergétique de POW, Avalanche utilise une méthode d'échantillonnage probabiliste pour parvenir à un consensus rapidement et efficacement. Cela accélère la finalité des transactions tout en offrant une haute sécurité grâce à sa redondance inhérente. Plus il y a de validateurs participants, plus le consensus devient robuste. Le système valide constamment les transactions, réduisant les vulnérabilités et rendant beaucoup plus difficile pour les acteurs malveillants de manipuler le réseau.

Au-delà du mécanisme consensuel, la plate-forme Avalanche utilise des algorithmes de hachage cryptographiques robustes. Ces algorithmes sont fondamentaux pour assurer l'intégrité et l'immuabilité des transactions enregistrées sur la blockchain. Ces fonctions de hachage sont conçues pour être des fonctions unidirectionnelles, ce qui signifie qu'il est irréalisable de calcul pour inverser le processus et dériver l'entrée d'origine de la valeur de hachage. Cela empêche la falsification des données de transaction une fois qu'elle a été enregistrée. Les algorithmes spécifiques utilisés sont examinés en permanence et mis à jour en fonction des progrès de la recherche cryptographique. Cet engagement envers l'amélioration constante garantit que la plate-forme maintient le rythme de l'évolution des menaces de sécurité.

La sécurité d'Avax bénéficie également de la participation active de la communauté au suivi du réseau. Des audits de sécurité réguliers par des entreprises indépendantes sont menées pour identifier et traiter les vulnérabilités potentielles. Ces audits agissent comme un contrôle et un équilibre important, aidant à découvrir toute faiblesse de la conception ou de la mise en œuvre du système avant de pouvoir être exploitées. En outre, la nature open source du protocole d'avalanche permet un examen de la communauté, les développeurs et les chercheurs en sécurité examinant continuellement la base de code pour les défauts potentiels. Cette vigilance constante agit comme un puissant dissuasion contre les acteurs malveillants et aide à maintenir la sécurité globale du réseau.

Cependant, il est crucial de se rappeler qu'aucune crypto-monnaie n'est entièrement à l'abri des risques. Alors que le protocole d'avalanche utilise des mesures de sécurité avancées, des vulnérabilités pourraient encore exister. Les bogues logiciels, les attaques imprévues et même les erreurs humaines restent des menaces potentielles. L'évolution constante du paysage cryptographique nécessite une amélioration et une adaptation continues pour maintenir un niveau élevé de sécurité. L'équipe Avalanche aborde activement les problèmes identifiés et intègre les commentaires de la communauté pour améliorer les protocoles de sécurité.

L'utilisation de solides techniques cryptographiques combinées à la nature décentralisée du réseau et de l'examen de la communauté est des composants clés du modèle de sécurité de l'avalanche. Cependant, la sécurité des utilisateurs repose également sur les meilleures pratiques. Les utilisateurs doivent sécuriser leurs clés privées, se méfier des escroqueries à phishing et utiliser des portefeuilles sécurisés. La responsabilité de la sécurité n'est pas uniquement sur les développeurs mais aussi sur les utilisateurs eux-mêmes.

Questions courantes:

Q: Quels sont les algorithmes de hachage cryptographique spécifiques utilisés par Avalanche?

R: Avalanche ne spécifie pas publiquement chaque algorithme utilisé pour les processus internes. Cependant, il s'appuie fortement sur des algorithmes de hachage cryptographiques bien établis et largement utilisés pour la vérification des transactions et l'intégrité des données. Ceux-ci incluraient probablement le SHA-256, ou son successeur SHA-3, et potentiellement d'autres variations en fonction des besoins de mise en œuvre spécifiques. Le choix des algorithmes est basé sur leurs caractéristiques de sécurité et de performance.

Q: Comment le mécanisme du consensus de l'avalanche améliore-t-il la sécurité par rapport au POW ou au POS traditionnel?

R: Avalanche offre plusieurs avantages de sécurité. Contrairement à POW, il évite le processus d'extraction à forte intensité d'énergie, ce qui le rend plus respectueux de l'environnement. Par rapport au POS, la méthode d'échantillonnage probabiliste d'Avalanche permet une finalité de transaction plus rapide et un débit plus élevé, ce qui est moins vulnérable aux attaques qui ciblent le processus de consensus. Sa nature décentralisée et sa redondance offrent également une plus grande résilience contre les acteurs malveillants qui tentent de contrôler le réseau.

Q: Y a-t-il des vulnérabilités connues dans la plate-forme Avax Coin ou Avalanche?

R: Bien qu'Avalanche ait un solide dossier de sécurité, comme toutes les plateformes de blockchain, il n'est pas à l'abri des vulnérabilités potentielles. Les vulnérabilités divulguées publiquement sont rares et l'équipe les aborde généralement rapidement. Cependant, la possibilité de vulnérabilités non découvertes existe toujours, c'est pourquoi les audits de sécurité continus et l'échec de la communauté sont essentiels. Rester informé de toute mise à jour ou avis de sécurité émis par l'équipe Avalanche est crucial pour les utilisateurs.

Q: Comment puis-je protéger mes pièces AVAX contre le vol ou la perte?

R: Le stockage solide de vos pièces AVAX est primordial. Utilisez des portefeuilles matériels réputés et bien évalués pour le stockage le plus sécurisé. Évitez de stocker de grandes quantités d'Avax sur les échanges, car ils sont sensibles aux hacks. Méfiez-vous toujours des tentatives de phishing, vérifiez la légitimité des sites Web et des e-mails avant d'interagir avec eux et ne partagez jamais vos clés privées avec personne. Mettez régulièrement à jour votre logiciel Wallet pour bénéficier des derniers correctifs de sécurité.

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

RYU Échangez maintenant

RYU Échangez maintenant$0.0...01634

68.62%

-

ZORA Échangez maintenant

ZORA Échangez maintenant$0.1466

52.75%

-

FUN Échangez maintenant

FUN Échangez maintenant$0.01193

36.37%

-

ZRO Échangez maintenant

ZRO Échangez maintenant$2.4

22.26%

-

WHITE Échangez maintenant

WHITE Échangez maintenant$0.0005519

21.00%

-

PUMP Échangez maintenant

PUMP Échangez maintenant$0.003734

20.51%

- Bitcoin, Solana, Magacoin Finance: naviguer dans le paysage de la cryptographie 2025

- 2025-08-12 00:30:13

- Bitcoin, Michael Saylor et Savvy Investors: une nouvelle ère d'actifs numériques

- 2025-08-12 00:30:13

- Sécurité de jetons, AI de l'agence, Guide de cybersécurité: naviguer dans la nouvelle frontière

- 2025-08-11 23:00:12

- Investissements cryptographiques: monter sur la vague de mème avec la couche Brett et Dogecoin

- 2025-08-11 23:00:12

- Nexchain, Crypto Presales et Bitcoin Volumes: Quel est le buzz?

- 2025-08-11 23:10:13

- Ethereum Treasury, Bitcoin et Michael Saylor: une opinion de New York sur le paysage cryptographique

- 2025-08-11 23:10:13

Connaissances connexes

Comment acheter Aragon (ANT)?

Aug 09,2025 at 11:56pm

Comprendre Aragon (Ant) et son but Aragon (Ant) est un jeton de gouvernance décentralisé qui alimente le réseau Aragon, une plate-forme construite sur...

Où commercialiser le protocole de bande (groupe)?

Aug 10,2025 at 11:36pm

Comprendre le rôle des clés privées dans les portefeuilles de crypto-monnaie Dans le monde de la crypto-monnaie, une clé privée est l'une des comp...

Quelle est la façon la plus sûre d'acheter le protocole Ocean (Ocean)?

Aug 10,2025 at 01:01pm

Comprendre le protocole océanique (océan) et son écosystème Ocean Protocol (Ocean) est une plate-forme d'échange de données décentralisée construi...

Où puis-je acheter uma (uma)?

Aug 07,2025 at 06:42pm

Comprendre Uma et son rôle dans la finance décentralisée UMA (Universal Market Access) est un protocole de financement décentralisé (DEFI) basé sur Et...

Comment acheter des jetons Storj (Storj)?

Aug 09,2025 at 07:28am

Comprendre Storj (Storj) et son rôle dans le stockage décentralisé Storj est une plate-forme de stockage cloud décentralisée qui exploite la technolog...

Où trouver le meilleur prix pour Audius (audio)?

Aug 11,2025 at 04:01pm

Comprendre les bases du jalonnement Ethereum Ethereum Slake fait référence au processus de verrouillage des jetons ETH pour soutenir la sécurité et le...

Comment acheter Aragon (ANT)?

Aug 09,2025 at 11:56pm

Comprendre Aragon (Ant) et son but Aragon (Ant) est un jeton de gouvernance décentralisé qui alimente le réseau Aragon, une plate-forme construite sur...

Où commercialiser le protocole de bande (groupe)?

Aug 10,2025 at 11:36pm

Comprendre le rôle des clés privées dans les portefeuilles de crypto-monnaie Dans le monde de la crypto-monnaie, une clé privée est l'une des comp...

Quelle est la façon la plus sûre d'acheter le protocole Ocean (Ocean)?

Aug 10,2025 at 01:01pm

Comprendre le protocole océanique (océan) et son écosystème Ocean Protocol (Ocean) est une plate-forme d'échange de données décentralisée construi...

Où puis-je acheter uma (uma)?

Aug 07,2025 at 06:42pm

Comprendre Uma et son rôle dans la finance décentralisée UMA (Universal Market Access) est un protocole de financement décentralisé (DEFI) basé sur Et...

Comment acheter des jetons Storj (Storj)?

Aug 09,2025 at 07:28am

Comprendre Storj (Storj) et son rôle dans le stockage décentralisé Storj est une plate-forme de stockage cloud décentralisée qui exploite la technolog...

Où trouver le meilleur prix pour Audius (audio)?

Aug 11,2025 at 04:01pm

Comprendre les bases du jalonnement Ethereum Ethereum Slake fait référence au processus de verrouillage des jetons ETH pour soutenir la sécurité et le...

Voir tous les articles