-

Bitcoin

Bitcoin $119900

1.07% -

Ethereum

Ethereum $4179

-0.22% -

XRP

XRP $3.226

1.23% -

Tether USDt

Tether USDt $1.000

0.00% -

BNB

BNB $797.8

-0.28% -

Solana

Solana $178.7

-0.45% -

USDC

USDC $1.000

0.03% -

Dogecoin

Dogecoin $0.2283

-1.32% -

TRON

TRON $0.3407

-0.09% -

Cardano

Cardano $0.7902

-0.24% -

Hyperliquid

Hyperliquid $44.69

2.47% -

Chainlink

Chainlink $21.35

-0.29% -

Stellar

Stellar $0.4432

1.32% -

Sui

Sui $3.729

-2.17% -

Bitcoin Cash

Bitcoin Cash $585.4

2.74% -

Hedera

Hedera $0.2533

-1.47% -

Ethena USDe

Ethena USDe $1.000

-0.03% -

Avalanche

Avalanche $23.28

-1.24% -

Litecoin

Litecoin $125.7

3.47% -

Toncoin

Toncoin $3.315

-0.10% -

UNUS SED LEO

UNUS SED LEO $8.997

-0.46% -

Shiba Inu

Shiba Inu $0.00001314

-1.60% -

Uniswap

Uniswap $10.65

0.46% -

Polkadot

Polkadot $3.927

-1.77% -

Dai

Dai $1.000

0.00% -

Cronos

Cronos $0.1645

2.57% -

Ethena

Ethena $0.7903

5.30% -

Bitget Token

Bitget Token $4.371

-1.12% -

Monero

Monero $267.0

-1.73% -

Pepe

Pepe $0.00001160

-2.55%

Dans quelle mesure le réseau de pièces Kujira (KUJI) est-il sécurisé ?

Le cadre de sécurité robuste de Kujira, doté d'une architecture à triple redondance, d'algorithmes de chiffrement avancés et de protections multicouches, offre un niveau inégalé d'intégrité des données et de protection des actifs des utilisateurs.

Dec 25, 2024 at 11:13 am

Points clés :

- L'architecture à triple redondance de Kujira garantit l'intégrité et la disponibilité des données.

- Des algorithmes de cryptage avancés et une sécurité multicouche protègent les actifs des utilisateurs.

- La participation communautaire et le développement transparent améliorent la sécurité globale du réseau.

Dans quelle mesure le réseau de pièces Kujira (KUJI) est-il sécurisé ?

Kujira est une plate-forme émergente dans le domaine des crypto-monnaies, promettant des solutions de transformation pour les baleines et les petits participants de l'écosystème de la finance décentralisée (DeFi). Cependant, la sécurité reste une préoccupation majeure dans le domaine en constante évolution des actifs numériques. Cet article examine les mesures de sécurité complexes mises en œuvre par le réseau Kujira, explorant comment elles renforcent collectivement la résilience de la plateforme et protègent les fonds des utilisateurs.

1. Architecture à triple redondance

Au cœur du cadre de sécurité de Kujira se trouve sa robuste architecture à triple redondance, méticuleusement conçue pour atténuer les vulnérabilités potentielles. Cette approche innovante réplique les données critiques sur trois serveurs géographiquement dispersés, garantissant que même en cas d'événements catastrophiques, tels que des catastrophes naturelles ou des pannes techniques, l'intégrité et la disponibilité du réseau restent intactes.

En éliminant les points de défaillance uniques, l'architecture à triple redondance de Kujira offre un niveau de résilience inégalé. Si un serveur rencontre des problèmes, les deux autres prennent le relais de manière transparente, évitant ainsi toute interruption de service ou perte de données. Cette redondance inébranlable sert de base pour maintenir la stabilité et la fiabilité de la plateforme, inspirer confiance aux utilisateurs et favoriser un environnement sécurisé pour leurs transactions financières.

2. Algorithmes de cryptage avancés

Kujira exploite des algorithmes de cryptage de pointe pour sauvegarder les informations sensibles des utilisateurs et protéger leurs actifs contre tout accès non autorisé. Ces algorithmes, largement reconnus pour leur puissance cryptographique, rendent toute donnée interceptée pratiquement indéchiffrable, la protégeant ainsi efficacement des acteurs malveillants.

Kujira utilise notamment une combinaison de techniques de chiffrement symétriques et asymétriques. Le chiffrement symétrique, utilisant la même clé pour le chiffrement et le déchiffrement, garantit un traitement efficace de gros volumes de données. Le chiffrement asymétrique, quant à lui, utilise deux clés différentes, une pour le chiffrement et une autre pour le déchiffrement, offrant ainsi une sécurité renforcée pour les informations sensibles, telles que les clés privées et les mots de passe.

3. Mesures de sécurité multicouches

La stratégie de sécurité de Kujira va au-delà du chiffrement, englobant une suite complète de protections multicouches pour protéger les actifs des utilisateurs. Ces mesures comprennent :

- Pare-feu et détection d'intrusion : le pare-feu robuste de Kujira agit comme une première ligne de défense, surveillant et filtrant avec vigilance le trafic réseau entrant pour contrecarrer les tentatives d'accès non autorisées. Parallèlement, des systèmes avancés de détection d'intrusion analysent les modèles de trafic en temps réel, identifiant et atténuant rapidement les menaces potentielles, garantissant ainsi la résilience du réseau contre les acteurs malveillants.

- Authentification à deux facteurs (2FA) : pour renforcer davantage la sécurité des comptes, Kujira impose l'utilisation de l'authentification à deux facteurs (2FA) pour toutes les connexions des utilisateurs. Cette couche de vérification supplémentaire oblige les utilisateurs à fournir un code envoyé à leur appareil mobile en plus de leur mot de passe, réduisant ainsi considérablement le risque d'accès non autorisé au compte, même si le mot de passe d'un utilisateur est compromis.

- Module de sécurité matérielle (HSM) : le module de sécurité matérielle (HSM) de Kujira sert de dispositif dédié et inviolable conçu pour protéger les clés cryptographiques et autres données sensibles. En isolant ces éléments critiques du réseau, le HSM fournit une couche de protection supplémentaire contre les accès non autorisés, garantissant l'intégrité des fonds des utilisateurs et la sécurité du réseau.

4. Participation communautaire et développement transparent

Kujira reconnaît que la sécurité ne relève pas uniquement de la responsabilité des développeurs de la plateforme ; il s’agit d’un effort partagé nécessitant une participation communautaire active. La plateforme favorise une culture de transparence et encourage les utilisateurs à signaler toute vulnérabilité ou activité suspecte qu'ils pourraient rencontrer.

La base de code open source de Kujira permet un examen et une vérification indépendants par la communauté. Les chercheurs en sécurité et les hackers éthiques sont invités à contribuer à la sécurité de la plateforme en identifiant et en signalant les vulnérabilités via le programme de bug bounty du projet. Cet effort collectif améliore la sécurité globale du réseau, car plusieurs paires d'yeux scrutent le code et travaillent activement pour identifier et corriger les faiblesses potentielles.

FAQ

Q : Le réseau Kujira a-t-il déjà été piraté ou compromis ?

R : À ce jour, le réseau Kujira n’a connu aucune faille de sécurité ou piratage majeur. Les mesures de sécurité robustes de la plateforme, combinées à l'implication continue de la communauté et aux pratiques de développement transparentes, ont protégé efficacement les actifs des utilisateurs et maintenu l'intégrité du réseau.

Q : Quelles mesures les utilisateurs peuvent-ils prendre pour améliorer leur sécurité personnelle au sein de l'écosystème Kujira ?

R : En plus des fonctionnalités de sécurité intégrées à la plateforme, il est conseillé aux utilisateurs de prendre les précautions suivantes :

- Utilisez des mots de passe forts et uniques, en respectant les meilleures pratiques en matière d'hygiène des mots de passe.

- Activez l'authentification à deux facteurs (2FA) pour toutes les connexions au compte.

- Stockez les clés cryptographiques et les informations sensibles en toute sécurité, de préférence à l'aide d'un portefeuille matériel.

- Mettez régulièrement à jour les logiciels et les micrologiciels pour garantir l'accès aux derniers correctifs de sécurité.

- Faites preuve de prudence lorsque vous interagissez avec des services ou des applications tiers connectés à l'écosystème Kujira.

Q : Comment Kujira se compare-t-il aux autres plateformes en termes de sécurité ?

R : Le cadre de sécurité de Kujira intègre les meilleures pratiques et les technologies de sécurité de pointe pour garantir la sécurité des fonds des utilisateurs. Alors que les comparaisons directes avec d'autres plateformes sont sujettes à des développements et à des avancées en cours, Kujira met fortement l'accent sur l'implication communautaire et le développement transparent, favorisant une approche collaborative pour identifier et atténuer les vulnérabilités potentielles.

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

RIZE Échangez maintenant

RIZE Échangez maintenant$0.07208

155.60%

-

RYU Échangez maintenant

RYU Échangez maintenant$0.0...01977

99.44%

-

ZORA Échangez maintenant

ZORA Échangez maintenant$0.1326

27.09%

-

SOON Échangez maintenant

SOON Échangez maintenant$0.4506

25.06%

-

PROVE Échangez maintenant

PROVE Échangez maintenant$1.7

22.08%

-

WHITE Échangez maintenant

WHITE Échangez maintenant$0.0005734

17.69%

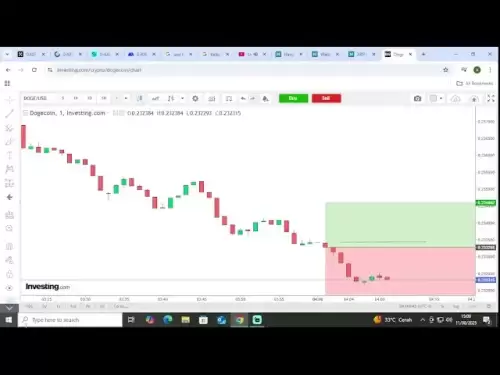

- La pause du rallye de Dogecoin: la structure haussière toujours intacte?

- 2025-08-12 04:50:12

- Baleines, altcoins et accumulation: quel est le battage médiatique?

- 2025-08-12 04:55:16

- Do Kwon, Terra Luna et Horizons lunaires: une histoire de procès et de tribulations

- 2025-08-12 04:30:12

- Bitcoin, protection de la richesse et économies: un filet de sécurité financière moderne

- 2025-08-12 04:30:12

- Inj etf, futur crypto et incertitude: naviguer dans les eaux troubles

- 2025-08-12 02:50:12

- Portefeuille froid, litecoin, hbar perspectives: naviguer les tendances cryptographiques en 2024

- 2025-08-12 03:30:12

Connaissances connexes

Comment acheter Aragon (ANT)?

Aug 09,2025 at 11:56pm

Comprendre Aragon (Ant) et son but Aragon (Ant) est un jeton de gouvernance décentralisé qui alimente le réseau Aragon, une plate-forme construite sur...

Où commercialiser le protocole de bande (groupe)?

Aug 10,2025 at 11:36pm

Comprendre le rôle des clés privées dans les portefeuilles de crypto-monnaie Dans le monde de la crypto-monnaie, une clé privée est l'une des comp...

Quelle est la façon la plus sûre d'acheter le protocole Ocean (Ocean)?

Aug 10,2025 at 01:01pm

Comprendre le protocole océanique (océan) et son écosystème Ocean Protocol (Ocean) est une plate-forme d'échange de données décentralisée construi...

Où puis-je acheter uma (uma)?

Aug 07,2025 at 06:42pm

Comprendre Uma et son rôle dans la finance décentralisée UMA (Universal Market Access) est un protocole de financement décentralisé (DEFI) basé sur Et...

Comment acheter des jetons Storj (Storj)?

Aug 09,2025 at 07:28am

Comprendre Storj (Storj) et son rôle dans le stockage décentralisé Storj est une plate-forme de stockage cloud décentralisée qui exploite la technolog...

Où trouver le meilleur prix pour Audius (audio)?

Aug 11,2025 at 04:01pm

Comprendre les bases du jalonnement Ethereum Ethereum Slake fait référence au processus de verrouillage des jetons ETH pour soutenir la sécurité et le...

Comment acheter Aragon (ANT)?

Aug 09,2025 at 11:56pm

Comprendre Aragon (Ant) et son but Aragon (Ant) est un jeton de gouvernance décentralisé qui alimente le réseau Aragon, une plate-forme construite sur...

Où commercialiser le protocole de bande (groupe)?

Aug 10,2025 at 11:36pm

Comprendre le rôle des clés privées dans les portefeuilles de crypto-monnaie Dans le monde de la crypto-monnaie, une clé privée est l'une des comp...

Quelle est la façon la plus sûre d'acheter le protocole Ocean (Ocean)?

Aug 10,2025 at 01:01pm

Comprendre le protocole océanique (océan) et son écosystème Ocean Protocol (Ocean) est une plate-forme d'échange de données décentralisée construi...

Où puis-je acheter uma (uma)?

Aug 07,2025 at 06:42pm

Comprendre Uma et son rôle dans la finance décentralisée UMA (Universal Market Access) est un protocole de financement décentralisé (DEFI) basé sur Et...

Comment acheter des jetons Storj (Storj)?

Aug 09,2025 at 07:28am

Comprendre Storj (Storj) et son rôle dans le stockage décentralisé Storj est une plate-forme de stockage cloud décentralisée qui exploite la technolog...

Où trouver le meilleur prix pour Audius (audio)?

Aug 11,2025 at 04:01pm

Comprendre les bases du jalonnement Ethereum Ethereum Slake fait référence au processus de verrouillage des jetons ETH pour soutenir la sécurité et le...

Voir tous les articles