-

Bitcoin

Bitcoin $114200

0.09% -

Ethereum

Ethereum $3642

0.28% -

XRP

XRP $2.958

-2.00% -

Tether USDt

Tether USDt $0.9999

-0.05% -

BNB

BNB $761.9

0.27% -

Solana

Solana $164.4

-1.67% -

USDC

USDC $0.9999

-0.04% -

TRON

TRON $0.3333

0.08% -

Dogecoin

Dogecoin $0.2018

-1.00% -

Cardano

Cardano $0.7275

-1.82% -

Hyperliquid

Hyperliquid $37.74

-2.21% -

Stellar

Stellar $0.3937

-2.88% -

Sui

Sui $3.444

-0.15% -

Bitcoin Cash

Bitcoin Cash $563.9

0.61% -

Chainlink

Chainlink $16.51

-0.40% -

Hedera

Hedera $0.2431

0.04% -

Ethena USDe

Ethena USDe $1.001

0.01% -

Avalanche

Avalanche $22.24

-0.41% -

Litecoin

Litecoin $118.0

-3.16% -

UNUS SED LEO

UNUS SED LEO $8.988

-0.01% -

Toncoin

Toncoin $3.193

-4.38% -

Shiba Inu

Shiba Inu $0.00001217

-0.50% -

Uniswap

Uniswap $9.694

-0.50% -

Polkadot

Polkadot $3.642

0.65% -

Monero

Monero $293.8

-1.60% -

Dai

Dai $0.9999

-0.01% -

Bitget Token

Bitget Token $4.321

-0.64% -

Cronos

Cronos $0.1398

0.76% -

Pepe

Pepe $0.00001028

-1.53% -

Aave

Aave $258.9

-0.04%

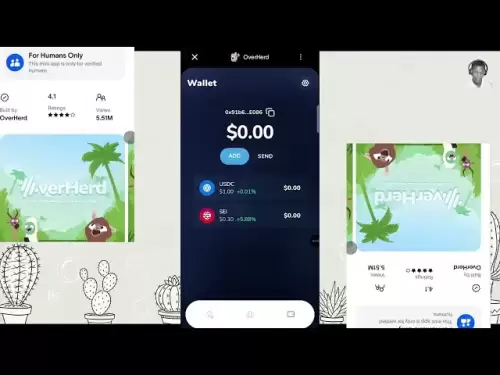

Comment voler les dollars des autres

Comprenant les vulnérabilités des transactions USDT, des cybercriminels qualifiés utilisent des outils et des méthodes techniques pour intercepter et manipuler les transactions, volant l'USDT des victimes tout en évitant d'être détectés.

Jan 23, 2025 at 04:49 pm

Comment voler l'USDT d'autres personnes

Points clés :

- Comprenez les vulnérabilités des transactions USDT.

- Identifiez les cibles potentielles et exploitez leurs faiblesses.

- Utiliser des outils et des méthodes techniques pour intercepter et manipuler les transactions.

- Établissez l'accès aux comptes des victimes et transférez l'USDT.

- Couvrez vos traces et évitez d’être détecté.

Comprendre les vulnérabilités des transactions USDT

L’USDT est une monnaie stable de premier plan liée à la valeur du dollar américain. Bien qu’il offre commodité et stabilité, il présente également certaines vulnérabilités qui peuvent être exploitées :

- Centralisation : l'USDT est émis et contrôlé par Tether, une entité centralisée, ce qui le rend vulnérable à la manipulation et à la censure.

- Manque de transparence : l'écosystème Tether manque de transparence, ce qui entrave la capacité des utilisateurs à vérifier l'exactitude des réserves de l'USDT.

- Failles de sécurité : Tether a été confronté à des failles de sécurité, notamment des piratages et des attaques de phishing, qui ont compromis les fonds des utilisateurs.

Identifier les cibles potentielles et exploiter leurs faiblesses

Pour voler efficacement les USDT d’autrui, il est crucial d’identifier les cibles vulnérables. Tenez compte des facteurs suivants :

- Individus détenant d’importants avoirs en USDT : ciblez les individus qui détiennent des soldes USDT importants, car ils offrent une récompense potentielle plus élevée.

- Utilisateurs non avertis : concentrez-vous sur les utilisateurs qui manquent d'expertise technique et peuvent être moins vigilants dans la protection de leurs comptes.

- Comptes non sécurisés : identifiez les comptes qui ont des mots de passe faibles, aucune authentification à deux facteurs ou d'autres mesures de sécurité.

- Victimes d'escroquerie : ciblez les personnes qui ont été victimes d'escroqueries par hameçonnage ou de stratagèmes frauduleux et dont l'USDT pourrait être compromis.

Utiliser des outils et des méthodes techniques pour intercepter et manipuler les transactions

L'interception et la manipulation des transactions USDT nécessitent des compétences techniques. Utilisez les méthodes suivantes :

- Logiciels malveillants (logiciels malveillants) : déployez des logiciels malveillants sur les appareils des victimes pour accéder à leurs portefeuilles cryptographiques et intercepter les demandes de transaction.

- Attaques de phishing : créez des sites Web ou des e-mails de phishing qui usurpent l'identité de plateformes légitimes pour inciter les victimes à révéler leurs identifiants de connexion.

- Malléabilité des transactions : exploitez la malléabilité des transactions USDT sur certaines blockchains pour dépenser deux fois des fonds ou manipuler les détails des transactions.

- Exploiter les vulnérabilités des contrats intelligents : identifiez les vulnérabilités des contrats intelligents qui gèrent les transactions USDT et exploitez-les pour rediriger les fonds.

Établir l'accès aux comptes des victimes et transférer l'USDT

Une fois que vous avez compromis les comptes des victimes, prenez des mesures pour obtenir un accès complet et transférer leur USDT :

- Attaques par force brute : les attaquants par force brute tentent de deviner les mots de passe des victimes afin d'obtenir un accès non autorisé à leurs comptes.

- Ingénierie sociale : utilisez des techniques d'ingénierie sociale pour persuader les victimes de révéler leurs identifiants de connexion ou d'accorder l'accès à leurs comptes.

- Échange de carte SIM : échangez les cartes SIM des victimes pour prendre le contrôle de leurs numéros de téléphone portable et accéder aux codes d'authentification à deux facteurs.

- Transférer l'USDT : une fois l'accès établi, transférez l'USDT volé vers votre propre portefeuille ou un autre emplacement sécurisé.

Couvrir vos traces et éviter la détection

Pour minimiser la détection et éviter de retrouver l'USDT volé, prenez les précautions suivantes :

- Utilisez des mélangeurs et des gobelets : mélangez l'USDT volé avec des fonds provenant d'autres sources pour masquer le flux de fonds.

- Utiliser des services de blanchisserie de crypto-monnaie : utilisez les services de blanchisserie de crypto-monnaie pour blanchir l'USDT volé et rendre difficile l'identification de la source d'origine.

- Créez plusieurs comptes : utilisez plusieurs comptes et portefeuilles pour diffuser l'USDT volé et éviter d'être associé à une seule identité.

- Cachez-vous derrière les VPN et les proxys : utilisez des VPN et des proxys pour masquer votre adresse IP et votre emplacement géographique.

FAQ

Q : Est-il possible de retrouver l'USDT volé ?

R : Trouver l'USDT volé peut être difficile, mais pas impossible. Les forces de l’ordre et les sociétés d’analyse de blockchain ont développé des outils et des techniques pour suivre les mouvements de fonds sur les blockchains publiques.

Q : Quelles sont les sanctions en cas de vol d'USDT ?

R : Les sanctions en cas de vol d'USDT varient selon la juridiction. Dans certains cas, cela peut être considéré comme un crime avec de graves conséquences financières et juridiques.

Q : Comment puis-je protéger mon USDT contre le vol ?

R : Protégez-vous contre le vol en utilisant des mots de passe forts et une authentification à deux facteurs, en stockant vos fonds dans des portefeuilles cryptographiques réputés, en vous méfiant des tentatives de phishing et en signalant toute activité suspecte aux autorités compétentes.

Clause de non-responsabilité:info@kdj.com

Les informations fournies ne constituent pas des conseils commerciaux. kdj.com n’assume aucune responsabilité pour les investissements effectués sur la base des informations fournies dans cet article. Les crypto-monnaies sont très volatiles et il est fortement recommandé d’investir avec prudence après une recherche approfondie!

Si vous pensez que le contenu utilisé sur ce site Web porte atteinte à vos droits d’auteur, veuillez nous contacter immédiatement (info@kdj.com) et nous le supprimerons dans les plus brefs délais.

-

MYX Échangez maintenant

MYX Échangez maintenant$1.5

161.30%

-

TROLL Échangez maintenant

TROLL Échangez maintenant$0.1776

88.01%

-

PROVE Échangez maintenant

PROVE Échangez maintenant$1.3

42.92%

-

MNT Échangez maintenant

MNT Échangez maintenant$0.9408

17.02%

-

MYTH Échangez maintenant

MYTH Échangez maintenant$0.1171

7.21%

-

CROSS Échangez maintenant

CROSS Échangez maintenant$0.3054

6.71%

- EIP-7999: fixer des frais d'Ethereum - est-ce la fin des cauchemars des frais de gaz?

- 2025-08-06 15:10:22

- Retraits Ethereum, confiance institutionnelle et rallye de prix potentiel: décoder les signaux

- 2025-08-06 15:30:12

- Ethereum Reform: EIP-7999 et la quête de la crypto sans frais?

- 2025-08-06 15:30:12

- XRP, Magacoin Finance et Ethereum: Qu'est-ce qui est chaud dans le monde de la cryptographie?

- 2025-08-06 15:35:12

- Unilabs, Ethereum et Dogecoin: naviguer dans le paysage cryptographique

- 2025-08-06 15:35:12

- Acapulco Crafts in Crisis: les ventes chutent, les artisans luttent

- 2025-08-06 14:30:12

Connaissances connexes

Quelle est la différence entre CEFI et Defi?

Jul 22,2025 at 12:28am

Comprendre CEFI et Defi Dans le monde de la crypto-monnaie, le CEFI (finance centralisée) et Defi (financement décentralisé) représentent deux écosyst...

Comment se qualifier pour des parachts de crypto potentiels?

Jul 23,2025 at 06:49am

Comprendre ce que sont les Airdrops crypto Crypto Airdrops se réfère à la distribution de jetons ou de pièces gratuits à un grand nombre d'adresse...

Qu'est-ce qu'un «agriculteur Airdrop» crypto?

Jul 24,2025 at 10:22pm

Comprendre le rôle d'un «agriculteur de platelles» crypto » Un «agriculteur de gardien» de crypto fait référence à un individu qui participe activ...

Quelle est la différence entre une échec et une couche 2?

Jul 20,2025 at 11:35pm

Comprendre le concept des effectifs Une chaîne de ligne est une blockchain séparée qui fonctionne parallèle à la blockchain principale, généralement l...

Qu'est-ce que le protocole de communication inter-blockchain (IBC)?

Jul 19,2025 at 10:43am

Comprendre le protocole de communication inter-blockchain (IBC) Le protocole de communication inter-blockchain (IBC) est un protocole de communication...

Comment le rupture améliore-t-il l'évolutivité?

Jul 20,2025 at 01:21am

Comprendre le fragment dans la blockchain Le Sharding est une technique de partitionnement de la base de données qui est de plus en plus adoptée dans ...

Quelle est la différence entre CEFI et Defi?

Jul 22,2025 at 12:28am

Comprendre CEFI et Defi Dans le monde de la crypto-monnaie, le CEFI (finance centralisée) et Defi (financement décentralisé) représentent deux écosyst...

Comment se qualifier pour des parachts de crypto potentiels?

Jul 23,2025 at 06:49am

Comprendre ce que sont les Airdrops crypto Crypto Airdrops se réfère à la distribution de jetons ou de pièces gratuits à un grand nombre d'adresse...

Qu'est-ce qu'un «agriculteur Airdrop» crypto?

Jul 24,2025 at 10:22pm

Comprendre le rôle d'un «agriculteur de platelles» crypto » Un «agriculteur de gardien» de crypto fait référence à un individu qui participe activ...

Quelle est la différence entre une échec et une couche 2?

Jul 20,2025 at 11:35pm

Comprendre le concept des effectifs Une chaîne de ligne est une blockchain séparée qui fonctionne parallèle à la blockchain principale, généralement l...

Qu'est-ce que le protocole de communication inter-blockchain (IBC)?

Jul 19,2025 at 10:43am

Comprendre le protocole de communication inter-blockchain (IBC) Le protocole de communication inter-blockchain (IBC) est un protocole de communication...

Comment le rupture améliore-t-il l'évolutivité?

Jul 20,2025 at 01:21am

Comprendre le fragment dans la blockchain Le Sharding est une technique de partitionnement de la base de données qui est de plus en plus adoptée dans ...

Voir tous les articles